网络运维|防火墙的IPSec VPN

2020-06-09 16:48 作者:艾锑无限 浏览量:

网络运维|防火墙的IPSec VPN大家好,我是一枚从事IT外包的网络安全运维工程师,今天和大家分享的是网络安全设备维护相关的内容,在这里介绍下防火墙的IPSecVPN, 网络安全运维,从Web管理轻松学起,一步一步学成网络安全运维大神。

网络维护是一种日常维护,包括网络设备管理(如计算机,服务器)、操作系统维护(系统打补丁,系统升级)、网络安全(病毒防范)等。+

北京艾锑无限科技发展有限公司为您免费提供给您大量真实有效的北京网络维护服务,北京网络维修信息查询,同时您可以免费资讯北京网络维护,北京网络维护服务,北京网络维修信息。专业的北京网络维护信息就在北京艾锑无限+

+

北京网络维护全北京朝阳丰台北京周边海淀、大兴、昌平、门头沟、通州、西城区、燕郊、石景山、崇文、房山、宣武、顺义、平谷、延庆全北京网络维护信息

IPSec

通过手工协商方式或IKE(即ISAKMP, Internet Security Association and Key Management Protocol)协商方式可建立IPSec(Internet Protocol Security)安全联盟,对传输数据进行加密保护。IPSec简介

介绍IPSec安全联盟、典型场景以及IKE的基本概念等。IPSec安全联盟

IPSec安全联盟是要建立IPSec隧道的通信双方对隧道参数的约定,包括隧道两端的IP地址,隧道采用的验证方式、验证算法、验证密钥、加密算法、加密密钥、共享密钥以及生存周期等一系列参数。安全联盟概述

进行IPSec通信的端点称为IPSec对等体。为了建立IPSec隧道,IPSec对等体间需要协商隧道参数。安全联盟是要建立IPSec隧道的通信双方对隧道参数的约定,包括隧道两端的IP地址,隧道采用的验证方式、验证算法、验证密钥、加密算法、加密密钥、共享密钥以及生存周期等一系列参数。

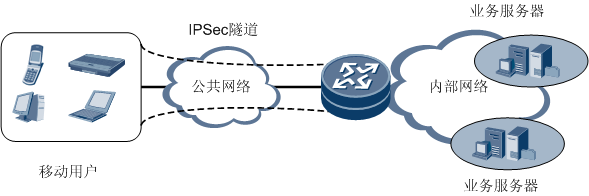

安全联盟是单向(Inbound方向或outbound方向)的,在两个对等体之间的双向通信,最少需要两个安全联盟来分别对两个方向的数据流进行安全保护。如图10-1所示,为了在USG_A和USG_B之间建立IPSec隧道,需要建立两个安全联盟,其中,安全联盟1规定了对从USG_A发送到USG_B数据采取的保护方式,安全联盟2规定了对从USG_B发送到USG_A数据采取的保护方式。安全联盟1对于USG_A是Outbound方向,而对于USG_B则是Inbound方向。安全联盟2则相反。

图10-1 IPSec安全联盟

安全联盟建立方式

在USG上,有两种方式建立安全联盟:- 手工方式

- IKE协商

当与USG进行通信的对等体设备数量较少时,或是在小型静态环境中,手工方式建立安全联盟是可行的。在中型和大型的动态网络环境中,推荐使用IKE自动协商方式建立安全联盟。

IPSec典型应用

IPSec比较典型的应用是在公司总部和分公司之间的通信中。IPSec为处于不同物理地域的企业和用户提供了建立安全通信隧道的方式,防止数据在网络内或通过公网传输时被非法查看或篡改。

当分布于不同地域的企业或个人通过Internet进行通信时,由于处于不同的物理地域,它们之间进行通信的绝大部分流量都需要穿越Internet上的未知网络,无法保证在网络上发送和接收数据的安全性。

IPSec提供了一种建立和管理安全隧道的方式,通过对要传输的数据报文提供认证和加密服务来防止数据在网络内或通过公网传输时被非法查看或篡改,相当于为位于不同地域的用户创建了一条安全的通信隧道。IPSec的典型应用有以下几种。

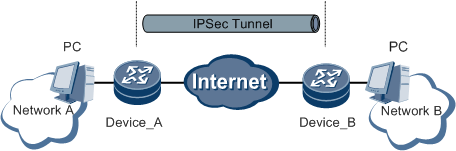

网关到网关模式

IPSec应用最常用的组网方式是网关到网关(gateway-to-gateway)的组网方式。网关到网关模式的典型组网如图10-2所示。此模式下两个网关之间的连接是加密的。但从客户到客户的网关之间的连接,服务器和服务器的网关之间的连接是未加密的。两侧的网关都必须支持IPSec。图10-2中,比如网络A中的用户要访问网络B的服务器,则网络A作为客户端,网络B作为服务器端。从网络A到Device_A之间的连接是未加密的,而从Device_B到网络B之间的连接也是未加密的。

图10-2 网关到网关模式典型组网

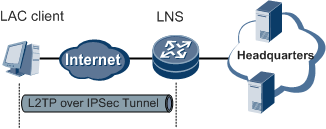

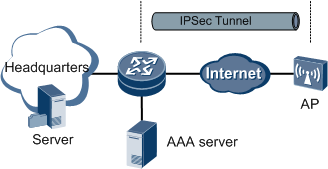

移动设备远程接入网关

出差员工PC或AP(Access Point)等移动设备要远程访问一个IPSec网关,可以通过L2TP over IPSec的方式,如图10-3所示。AP设备接入IPSec网关还可通过IKEv2+EAP认证方式,如图10-4所示。此模式下主机侧(PC或AP)需要有支持IPSec的客户端,网关侧需要支持IPSec。图10-3 采用L2TP over IPSec方式接入IPSec网关

GRE over IPSec

由于IPSec本身不支持组播、广播和非IP报文,通过GRE封装这些报文后,IPSec就可以认为这些报文是普通的单播报文,而进行IPSec封装。如图10-5所示。图10-5 GRE over IPSec组网图

IKE简介

与手工方式建立的IPSec隧道相比,IKE方式配置相对简单,具有更高的灵活性,应用也比较广泛。IKE概述

IKE协议建立在由Internet安全联盟和密钥管理协议ISAKMP(Internet Security Association and Key Management Protocol)定义的框架上。它能够为IPSec提供自动协商交换密钥、建立安全联盟的服务,以简化IPSec的使用和管理。IKE具有一套自保护机制,可以在不安全的网络上安全地分发密钥、验证身份、建立IPSec安全联盟。

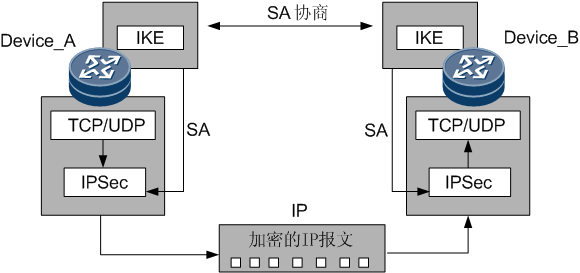

IKE协商过程

IKE经过两个阶段为IPSec进行密钥协商并建立安全联盟:- 第一阶段交换,通信各方彼此间建立了一个已通过身份验证和安全保护的通道,此阶段的交换建立了一个ISAKMP安全联盟,即ISAKMP SA(也可称为IKE SA)。

- 第二阶段交换,用已经建立的安全联盟(IKE SA)为IPSec协商安全服务,即为IPSec协商具体的安全联盟,建立IPSec SA,IPSec SA用于最终的IP数据安全传送。

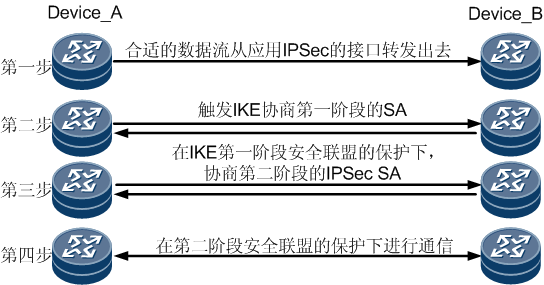

图10-6 IKE和IPSec的关系示意图

图10-7 安全联盟建立过程示意图

- 当一个报文从某接口外出时,如果此接口应用了IPSec,会进行安全策略的匹配。

- 如果找到匹配的安全策略,会查找相应的安全联盟。如果安全联盟还没有建立,则触发IKE进行协商。IKE首先建立第一阶段的安全联盟,即IKE SA。

- 在第一阶段安全联盟的保护下协商第二阶段的安全联盟,即IPSec SA。

- 使用IPSec SA保护通讯数据。

IKE协商模式

在RFC 2409中规定,IKE第一阶段的协商可以采用两种模式:- 主模式(Main Mode)

- 野蛮模式(Aggressive Mode)

虽然野蛮模式存在一些功能限制,但可以满足某些特定的网络环境需求。例如:远程访问时,如果响应者(服务器端)无法预先知道发起者(终端用户)的地址或者发起者的地址总在变化,而双方都希望采用预共享密钥验证方法来创建IKE SA,那么,不进行身份保护的野蛮模式就是唯一可行的交换方法;如果发起者已知响应者的策略,或者对响应者的策略有全面的了解,采用野蛮模式能够更快地创建IKE SA。

IKE安全机制

IKE的安全机制包括:- DH(Diffie-Hellman)算法及密钥分发

- 完善的前向安全性

- 身份认证

- 身份保护

IKEv2概述

作为IPSec VPN实现中的首选密钥交换协议,IKE保证了安全联盟SA建立过程的安全性和动态性。IKE协议是一个混合型协议,其自身的复杂性不可避免地带来一些安全及性能上的缺陷,已经成为目前实现的IPSec系统的瓶颈。新版的IKEv2协议保留了IKEv1(此处称传统IKE为IKEv1,以示区分)的基本功能,并针对研究过程中发现的问题进行修订。同时兼顾简洁性、高效性、安全性和健壮性的需要,整合了相关文档,由RFC 4306单个文档替代。通过核心功能和默认密码算法的最小化规定,新协议极大地提高了不同IPSec VPN系统的互操作性。

IKEv2与IKEv1相比有以下优点:

- 用4条消息就可以完成一个IKE SA和一对IPSec SA的协商建立,提高了协商效率。

- 删除了原有协议中的DOI、SIT以及域名标识符、提交位这些功能不强且难以理解、容易混淆的数据结构。

- 修复了多处公认的密码学方面的安全漏洞,提高了安全性能。

- 定义了独立的通讯量选择载荷,分担了原有ID载荷的部分功能,增加了协议灵活性。

- 加入对EAP身份认证方式的支持,提高了认证方式的灵活性和可扩展性。

安全策略模板概述

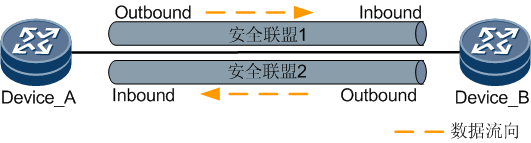

在实际的IPSec组网环境中,存在一些不确定因素,例如网络中存在移动办公用户时,用户在每次拨入后,为其分配的IP地址可能会不同。这样,IPSec隧道端点的地址、要保护的数据流就无法确定,给IPSec的部署带来很大困难。在这种情况下,我们可以在IPSec隧道接收方配置安全策略模板来满足需要。安全策略模板是指定义一个策略模板,其中配置部分参数,而没有配置的参数采用发起方的相应参数。

如图10-8所示,在USG上应用安全策略模板后,USG响应移动用户发起的IPSec隧道建立请求。IPSec隧道建立成功后,移动用户即可通过IPSec隧道访问内部网络中的业务服务器,在不安全的公共网络中保证了数据的传输安全。

图10-8 安全策略模板应用示意图

相关文章

关闭

关闭